آشنایی با تهدیدات و حملات در شبکه

یک تهدید امنیتی برای برنامههای تحت وب و سمت سرویس دهنده بدین صورت بیان میشود که آن برنامه قادر به پاسخ گویی و پردازش درخواست کاربران مجاز بر روی سیستم نباشد. حمله به سرویس دهنده در واقع نقشهای از پیش تعیین شده از سوی یک نفوذگر است که از یک آسیب پذیری سوء استفاده کرده و سرویس دهنده را از کار میاندازد.

سرچشمهی بسیاری از آسیب پذیریها، پیکربندی نادرست عناصر شبکه و یا نقص در نحوهی بکارگیری و پیاده سازی نرم افزارها و پروتکلها است. در ادامه به بررسی مختصر برخی از رایج ترین تهدیدات میپردازیم.

DoS

هدف حملهی DoS، آسیب رساندن به کارایی سرویسها بوده که در انجام فعالیتهای عادی کاربران اختلال ایجاد میکند. این نوع حمله به گونههای مختلفی میتواند پیاده سازی شود؛ اما شایع ترین آن، تولید حجم زیادی از دادهها و ارسال آنها به هدف به منظور مصرف بیش از حد منابعی مانند پهنای باند، CPU و حافظه است. برای نمونه میتوان به حملهی SYN flood اشاره نمود که در طی آن تعداد زیادی درخواست اتصال TCP به صورت نیمه باز با هدف برقرار میشود. از آن جهت که سیستم هدف باید این درخواستها را نگه داری نماید و به آنها پاسخ دهد، در نهایت با افزایش این اتصالات منابع موجود در سیستم به اتمام رسیده و این سیستم دیگر قادر به رسیدگی و پاسخ به درخواستهای عادی و معمول نمیباشد.

DDoS

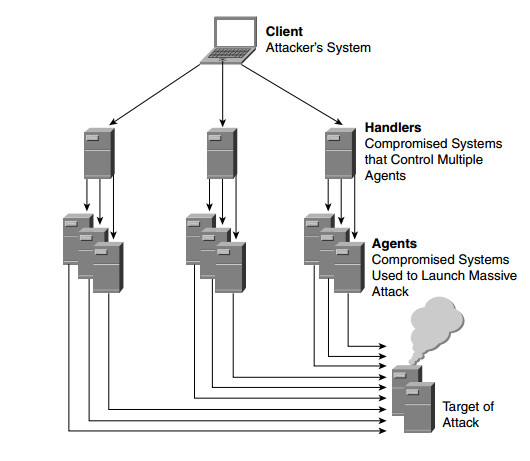

حملهی DDoS به نوعی از حملات DoS اطلاق میشود که در آن از تعداد زیادی از سیستمها سو استفاده شده و از آنها به صورت همزمان به عنوان منبع انتشار ترافیک به سمت هدف استفاده شود. مدل حملات DDoS بصورت سلسله مراتبی میباشد که شامل client و handlerها و agentها میباشد.

Client همان سیستم فرد حمله کننده است که از آن به عنوان کنترل سیستمهای handler استفاده کرده و دستور حمله را صادر میکند. handlerها سیستمهایی میباشند که به اجرای یک برنامه مخصوص پرداخته و به فرد حمله کننده این توانایی را میدهد که بتواند با استفاده از هرکدام از آنها تعدادی agent را کنترل نماید.

agentها همان سیستمهای انتهایی میباشند که به منظور سازماندهی ایجاد یک حمله به هدف استفاده میشوند. شکل بالا یک حملهی DDoS را نشان میدهد که در آن یک هکر میتواند هزاران دستگاه دیگر را برای سازماندهی یک حمله مدیریت نماید.

استراق سمع

به نظارت و دسترسی غیر مجاز به اطلاعات محرمانه تبادل شده در شبکه (نام کاربری، رمز عبور و …) استراق سمع گفته میشود. نظارت و دریافت بستهها (Packet Capturing) گونهای از این نوع حمله میباشد که در آن فرد میتواند با بکارگیری ابزارهایی، بستههای رد و بدل شده در شبکه را نظارت کرده و دادههایی که در شبکه تبادل میشود را مشاهده نماید.

Session Hijacking

این حمله به معنی ربودن یک نشست برقرار شده میان هدف و میزبانش است. فرد حمله کننده این نشست را مختل کرده و ارتباط میان آن دو را قطع میکند و خود را به جای میزبان قرار میدهد. بدین ترتیب هدف تصور میکند که در حال برقراری ارتباط با میزبان مورد نظر خود است.

از مکانیزم های زیادی به منظور تدارک این نوع حمله استفاده میشود. یکی از معروفترین آنها IP Spoofing میباشد که با در اختیار داشتن آدرس IP مبدا (میزبان) انجام میشود. از آنجا که در بسیاری از موارد تشخیص هویت طرفین یک نشست به کمک IP بوده و همچنین اکثر اعمال مسیریابی و ارسال بستهها بر اساس آدرس IP مقصد صورت میگیرد، این متد حمله به سادگی قابل پیاده سازی است. یکی دیگر از متدهای این حمله بر اساس حدس زدن شماره ترتیب (ISN) بستههای TCP است؛ که در آن فرد نفوذگر ارتباط طرفین را قطع کرده و شمارهی بستهی بعدی را حدس زده و آن را در پاسخ بستهی SYN ارسال میکند (SYN/ACK). این حمله در پروتکل UDP به دلیل عدم وجود شماره ترتیب بستهها ساده تر انجام میشود.

حملات در شبکه LAN

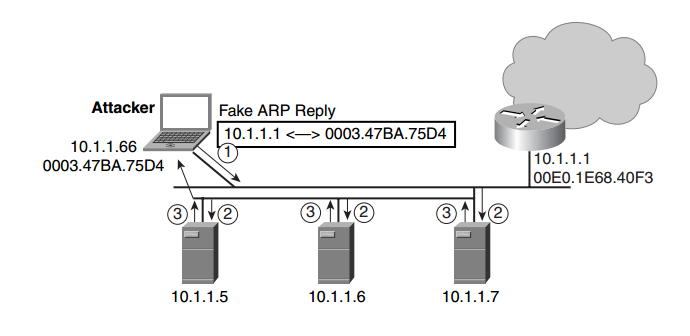

این نوع حملات از آسیب پذیریهای موجود در پروتکلهای لایهی پیوند داده نشات میگیرد. یکی از خصوصیات و پیشنیاز های مورد نیاز این گونه حملات، وجود فرد حمله کننده در همان شبکهای است که قربانی او در آن شبکه قرار دارد. از جملهی این حملات میتوان به ARP Spoofing و MAC Flooding اشاره نمود.

- Arp Spoofing: حملهای است که در آن نفوذگر هویت و آدرس IP یک سیستم دیگر را جعل میکند. این نوع حمله از آن جهت که ARP هیچ کنترل و تدبیری برای به اثبات رساندن هویت واقعی یک آدرس MAC و تطابق آن با آدرس IP یک سیستم ندارد به وفور مورد استفاده قرار میگیرد. در این حالت فرد حمله کننده به ارسال بستهی ARP Reply به gateway میپردازد که در آن آدرس gateway را به جای آدرس IP خود قرار داده است. حال که قربانیان جدول ARP خود را بروز نمودهاند، آنها بستههای خود را بجای gateway به اشتباه به فرد حمله کننده ارسال میکنند.

- MAC Flooding: سویچهای موجود در شبکه زمانی که جدول آدرس MAC آنها اشباع میشود، پس از دریافت بستهای که آدرس مقصد آن در جدولشان قرار ندارد، آن بسته را در شبکه flood میکنند. در این نوع حمله، فرد حمله کننده بستههایی با آدرس MAC مبدا مختلف را به سوییچ ارسال کرده تا جدول ARP آن را تکمیل نماید. پس از آن هنگامی که ترافیکی مربوط به یک VLAN ارسال میشود، آن ترافیک بر روی تمام پورتها flood میشود. این وضعیت باعث میشود فرد حمله کننده که در شبکه قرار دارد، بتواند تمام ترافیکهای ارسالی به یک VLAN را شنود کند.

سرریز بافر (Buffer Overflow)

هنگامی که مقدار فضای درخواستی از یک برنامه فراتر از مقدار فضای رزرو شدهی آن باشد، سرریز بافر رخ میدهد. این امر دادههای ذخیره شده در فضای حافظه را تحت تاثیر قرار میدهد و موجب خرابی آنها میشود. در واقع سرریز بافر از جمله خطاهایی است که در هنگام برنامهنویسی یک برنامه تشخیص داده نمیشود. بنابراین فرد حمله کننده با تشخیص این خطاها میتواند از آن سوء استفاده کرده و به سیستم قربانی آسیب برساند و یا حتی دسترسی به آن سیستم را در اختیار گرفته و دستورات خود را بر روی آن اجرا نماید. این آسیب پذیری میتواند به سیستمهایی که در حال اجرای نرم افزارهایی بر روی سرورها هستند آسیب برساند.

در این مقاله به صورت مختصر با برخی از تهدیدات امنیتی موجود در شبکه آشنا شدیم و مکانیزم آنها را مورد بررسی قرار دادیم. شناخت هرچه بیشتر این تهدیدات و پیکربندی صحیح اجزاء شبکه میتواند به ما در ارتقا امنیت شبکه کمک بسزایی نماید.

دیدگاهتان را بنویسید

برای نوشتن دیدگاه باید وارد بشوید.